بلو بانک، بانک ولی دوست داشتنی

امرور قراره در مورد بانکی صحبت کنیم که با این شعار خودش رو معرفی میکنه.بلو بانک، بانک ولی دوست داشتنی.

ادامه مطلبمقدمات ورود به کلوپ امنیت

مقدمات ورود به کلوپ امنیت به این جهت ایجاد شده تا در جلسه اول کلاس خصوصی کلوپ امنیت برای ورود به کلاس و رکورد از صفحه مشکل نداشته باشید.

ادامه مطلبدوره آموزشی Burp suite

دوره آموزشی Burp suite مناسب 2 گروه میباشد، متخصصین تست نفوذ و توسعهدهندهگانی که به دنبال پیدا کردن آسیبپذیریها هستند

ادامه مطلبگزارش باگ سایتهای ایرانی – سری دوم

در گزارش باگ سایتهای ایرانی - سری دوم قراره در مورد گزارش باگ سایتهای داخلی کشور عزیزم ایران صحبت کنم و بانتیهایی که دریافت شده.

ادامه مطلبگزارش باگ سایتهای ایرانی – سری اول

در گزارش باگ سایتهای ایرانی (سری اول) قراره در مورد گزارش باگ سایتهای داخلی کشور عزیزم ایران صحبت کنم و بانتیهایی که دریافت شده.

ادامه مطلبمعرفی کارت شبکه مناسب تست نفوذ وایرلس

در مقاله معرفی کارت شبکه مناسب تست نفوذ وایرلس قصد دارم بهترین کارتهای شبکه مناسب تست نفوذ شبکههای وایرلس را خدمت شما دوستان عزیز معرفی کنم.

ادامه مطلب۹ روش در تشخیص سایتهای جعلی

9 روش در تشخیص سایتهای جعلی را یاد بگیرید تا در خریدهای اینترنتی که روزانه انجام میدهید،دچار مشکل نشید و قربانی حملات مختلف نباشید.

ادامه مطلبخواندن پیامهای واتساپ بدون خوردن تیک آبی

اگر میخواهید که پیام طرف مقابلتان را بخوانید، اما وی متوجه این موضوع نشود، مقاله "خواندن پیامهای واتساپ بدون خوردن تیک آبی" را به صورت کامل مطالعه کنید.

ادامه مطلب۵ توزیع لینوکسی جذاب برای هکرها

5 توزیع لینوکسی جذاب برای هکرها را بشناسید و بسته به سلیقه و نیازی که دارید یکی از این توزیعها را انتخاب و نصب کنید و برای یادگیری امنیت آماده شوید.

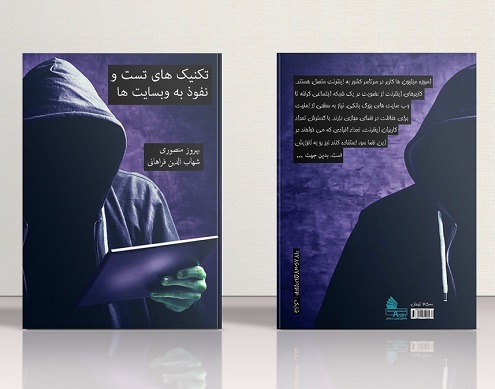

ادامه مطلبکتاب تکنیکهای تست و نفوذ به وب سایت

بهروز منصوری و شهاب الدین علی آبادی فراهانی در کتاب تکنیکهای تست و نفوذ به وب سایت ضمن بررسی برخی از خطرات و حملات مربوط به وب سایتها شما را با مباحثی آشنا میکنند که بتوانید جهت پیشگیری و امنسازی وب سایت خود از آنها استفاده نمایید.

ادامه مطلبضعف امنیتی Directory Listing

Directory listing حمله ایست که هکر را قادر می سازد تا به دایرکتوریهای وب سرور آپاچی دسترسی پیدا کند که میتواند به هکر کمک کند تا بتواند به سرعت منابع را در یک مسیر مشخص شناسایی کند و به طور مستقیم به تجزیه و تحلیل و حمله به آن منابع اقدام کند.

ادامه مطلبآموزش SEC580 – بخش دوم

سلام خدمت شما با قسمت دوم از دوره SEC580 در خدمتتون هستم. با توجه به…

ادامه مطلب